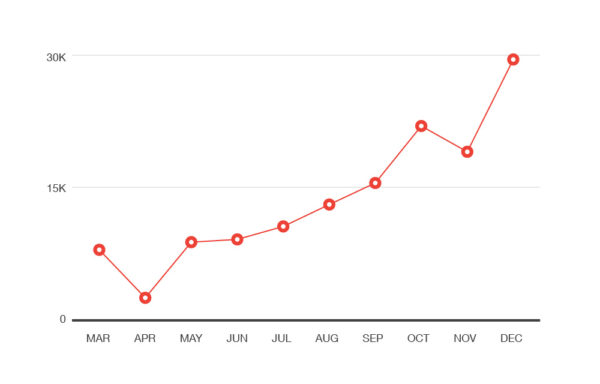

Trend Micro bloqueó 65 millones de amenazas móviles en 2016. En diciembre de ese año, el número total de apps maliciosas de Android recopiladas y analizadas por la compañía alcanzó los 19,2 millones, cifra que supone un salto enorme frente a los 10,7 millones recogidos en 2015.

De hecho, la presencia generalizada de los dispositivos móviles entre usuarios y organizaciones, junto con los avances tecnológicos que los impulsan, reflejan la proliferación exponencial, la creciente complejidad y las capacidades de expansión de las amenazas móviles.

Mientras que las rutinas y la cadena de infección de las amenazas móviles son un terreno que resulta familiar, 2016 trajo al panorama móvil amenazas con mayor diversidad, escala y alcance. Más empresas fueron víctimas del malware móvil a medida que se volvieron más comunes el fenómeno BYOD y los dispositivos de propiedad de la compañía, mientras que el ransomware se fue propagando según se continuaba extendiendo la base de usuarios móviles hasta convertirse en un objetivo viable para los cibercriminales. También se descubrieron y divulgaron más vulnerabilidades, permitiendo a los malos ampliar sus vectores de ataque, afinar su malware, aumentar sus métodos de distribución y, en particular, invadir el “jardín amurallado” de iOS.

Las infecciones identificadas fueron en su mayoría provocadas al descargar aplicaciones malintencionadas -a menudo de tiendas de app de terceros- e instalarlas en dispositivos que se conectan a redes corporativas y manejan archivos de empresa.

A nivel mundial, los exploits y el rooting malware fueron los más frecuentes, mientras que el ransomware móvil se propagó más en Japón. En Estados Unidos, el malware que recopila y filtra información de forma encubierta, así como funciones que permiten enviar y recibir mensajes de texto, fueron los más difundidos.

A continuación, Trend Micro ofrece los aspectos más destacados del panorama de las amenazas móviles de 2016, en base a la información proporcionada por el Servicio de Reputación de Apps Móviles (MARS, por sus siglas en inglés) y Smart Protection Network™, así como las investigaciones y datos externos de los incidentes más destacados del año pasado:

Malware móvil continúa afectando a las empresas

La tendencia al alza de los programas de Bring Your Own Device (BYOD) y el acceso a las redes, servicios y activos corporativos a través de smartphones, continuaron afectando al impacto de las amenazas móviles en los negocios.

Por el contrario, Trend Micro no ha observado malware codificado específicamente dirigido a empresas. Las infecciones identificadas fueron en su mayoría provocadas al descargar aplicaciones malintencionadas -a menudo de tiendas de app de terceros- e instalarlas en dispositivos que se conectan a redes corporativas y manejan archivos de empresa. QVOD (detectado por Trend Micro como ANDROIDOS_EHOOPAY.AXM), por ejemplo, está camuflado como un reproductor de vídeo. Suscribe a los usuarios a servicios de mensajería de texto premium (SMS) sin su conocimiento, y puede generar importantes cargos en la factura del teléfono.

El malware DressCode robó información bajo el disfraz de herramientas de optimización del teléfono y apps recreativas, mientras que el software spyware Jopsik se presentaba como una app para juegos o una actualización de Android OS.

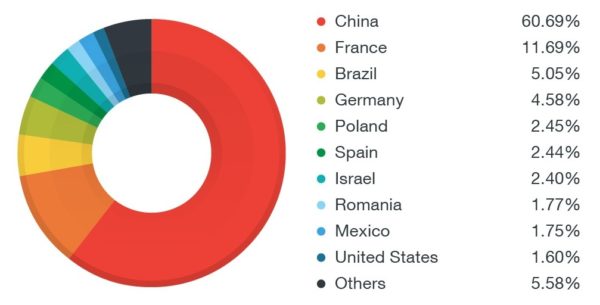

De acuerdo con la información de Trend Micro™ Mobile Security for Enterprise, las amenazas que más afectaron a las empresas en 2016 fueron las aplicaciones potencialmente no deseadas (PUA, por sus siglas en inglés), entre las que se encuentran el adware, spyware, banking, rooting y los troyanos SMS, entre otras. China, Francia, Brasil, Alemania y Polonia fueron los países que registraron detecciones más elevadas.

Mientras que un número considerable de las muestras analizadas por Trend Micro se distribuyó a través de app stores de terceros, la compañía también vio apps maliciosas que hicieron su recorrido a marketplaces fidedignos. De los más de 3,22 millones de apps de Google Play obtenidas e investigadas por Trend Micro, el 1,02% de las mismas era maliciosa y PUAs (cuya aparición en la plataforma fue tratada proactivamente por Google), incluyendo DressCode y Jopsik. Las detecciones de Dresscode fueron más altas entre las organizaciones estadounidenses, francesas, israelíes y ucranianas.

El ransomware móvil marcó un crecimiento sin precedentes

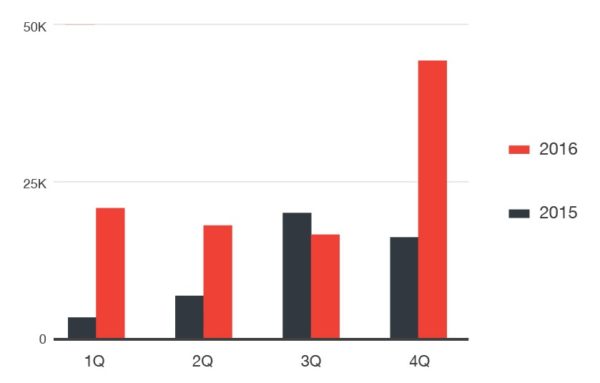

El ramsomware móvil creció en 2016. Las muestras analizadas por Trend Micro en el cuarto trimestre del año, fueron tres veces más que en el mismo período de 2015. A pesar del crecimiento, estos malware compartieron un modus operandi común: abuso, acoso, intimidación y extorsión. La mayoría eran bloqueadores de pantalla que abusaban de las funciones de Android OS, y empleaban reclamos sociales como falsas actualizaciones del sistema, juegos populares y pornografía. Los usuarios desconocedores de estas amenazas también fueron engañados otorgándoles privilegios de administrador que permitieron a los cibercriminales cambiar la contraseña de bloqueo de la pantalla del dispositivo y asegurarse de que no era desinstalado.

En base a las detecciones y análisis, Trend Micro ha clasificado varias familias de ransomware móvil:

- SLocker/Simple Locker (ANDROIDOS_SLOCKER)

- FLocker/Frantic Locker (ANDROIDOS_FLOCKER)

- SMSLocker (ANDROIDOS_SMSLOCKER)

- Svpeng (ANDROIDOS_SVPENG)

- Koler (ANDROIDOS_KOLER)

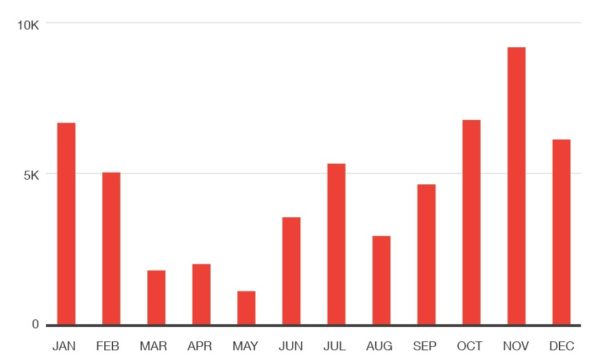

SLocker y Koler son conocidos por hacerse pasar por organismos policiales que acusan a las víctimas de delitos para conseguir un rescate. SMSLocker (una repetición de SLocker) y Svpeng operan como troyanos bancarios; el bloqueo del dispositivo y la extorsión para el rescate se realizan mediante órdenes de comando y control (C&C). FLocker acaparó los titulares a finales del primer trimestre de 2016 cuando infectó algunos smart TVs. Fue una amenaza frecuente en Japón durante todo 2016, alcanzando su máximo en el mes abril, con 32.000 detecciones por parte de Trend Micro.

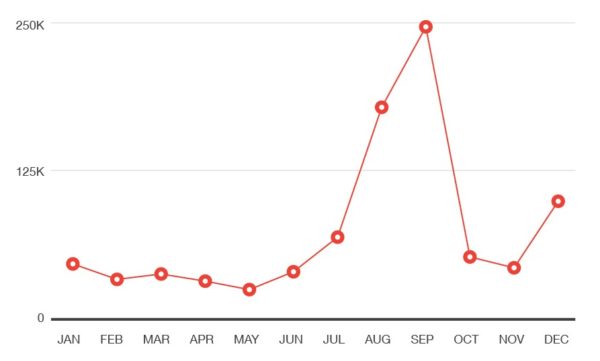

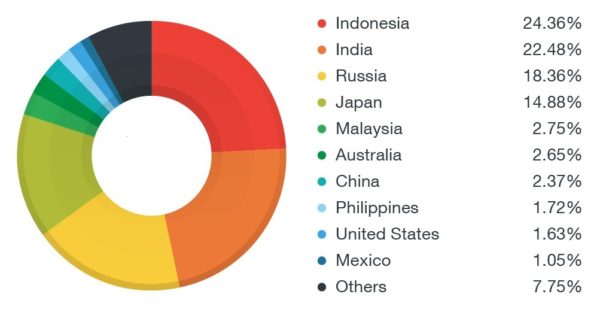

Las detecciones de ransomware móvil aumentaron de agosto a septiembre de 2016 debido al crecimiento de la actividad en Indonesia y Rusia. En agosto de 2016, una variante de SLocker (AndroidOS_Slocker.AXBDA) se popularizó en Indonesia debido a la generalización de apps de reproducción de vídeo y música en el país. En septiembre, se detectó una distribución masiva en Rusia de la versión de Svpeng (AndroidOS_Svpeng.AXM). De hecho, Indonesia y Rusia estuvieron entre los países con mayores detecciones e infecciones móviles de ransomware en 2016, junto con India y Japón.

Exploits y rooting malware generaron más vulnerabilidades

En 2016, Trend Micro descubrió más de 30 vulnerabilidades en Android, y estas fueron debidamente comunicadas a Google y Qualcomm. Estos fallos de seguridad estaban en el framework de Android, los controladores de dispositivo y el kernel. Cinco de los fallos eran críticos, ya que cuando se explotaban permitían a los atacantes escalar los privilegios locales (root) o ejecutar código remoto. Más de 10 vulnerabilidades descubiertas por Trend Micro pueden ser aprovechadas para comprometer procesos sobre los privilegios del sistema, o como parte de una cadena de exploit para comprometer el kernel. Esto incluía un fallo crítico en el motor de cifrado del kernel (CVE-2016-8418) que puede permitir a los atacantes realizar la ejecución remota de código (remote root). Asimismo, se informó de una serie de vulnerabilidades críticas en los módulos del sistema de rendimiento de Android que pueden comprometer el kernel cuando son explotadas. La coordinación de Trend Micro con Google permitió habilitarmecanismos de seguridad adicionales para Android.

Otras vulnerabilidades y exploits destacados descubierto para Android durante 2016 incluyeron Dirty COW (CVE-2016-5195), Rowhammer (CVE-2016-6728), Drammer y Quadrooter, todas ellas capaces de otorgar a los atacantes acceso root al dispositivo.

Los vectores de ataque para el rooting malware y exploits se ampliaron a medida que se identificaban más brechas de seguridad. CVE-2015-1805, una vulnerabilidad para elevar privilegios, se incorporó a la app de rooting Kingroot, cuyas descargas alcanzaron los 290 millones. Se ha utilizado en ataques después de que su código fuente se hiciera público. Godless utilizó un marco de rooting de código abierto que contenía varios exploits. Afectó a más de 850.000 dispositivos Android en junio, y ahora tiene más de 79.780 variantes. Ghost Push escondió sus exploits de rooting en apps listadas en Google Play, y ahora tiene 4.383 variantes. LibSkin, que surgió en febrero de 2016 con 1.163 variantes, es capaz de rootear el dispositivo para descargar e instalar de forma encubierta otras aplicaciones mientras recopila datos de usuario.

Los troyanos bancarios robaron algo más que credenciales de cuentas

En 2016, la mayoría de los troyanos de banca móvil vistos por Trend Micro se dirigían a los usuarios móviles en Rusia; de hecho, representó el 74% de las detecciones globales de la compañía. China, Australia, Japón, Rumania, Alemania, Ucrania y Taiwán completaron los países más afectados por este malware. Basándose en las muestras descubiertas y analizadas por la compañía, se vio que su distribución fue más activa durante el último trimestre.

Trend Micro identificó más de 15 familias de estas amenazas, con FakeToken, Agent, Asacub y HQWar apropiándose de la mayor parte de las versiones y muestras. Sin embargo, Svpeng –un malware combo para ransomware y banca- se llevó el protagonismo en 2016: alrededor del 67% de las infecciones y ataques visto fueron de Svpeng.

Svpeng alcanzó su máximo en septiembre de 2016, cuando las detecciones del malware se cifraron en más de 80.000. Svpeng roba mensajes SMS, contactos, registros de llamadas y el historial del navegador, lanza phishing para obtener los datos de tarjetas de crédito, bloquear la pantalla del dispositivo y pedir un rescate. Dado que Svpeng apunta a los bancos rusos, naturalmente, fueron los usuarios de habla rusa los más afectados -especialmente los de Rusia y Ucrania, junto con Rumania.

Otra destacada familia vista por Trend Micro el pasado año fue FakeToken, conocido por ocultarse después de su instalación y utilizar comunicaciones C&C para evitar la autenticación de dos factores. Las detecciones fueron frecuentes en China, seguida de Rusia y Alemania. SMSSecurity, que se dirigía a bancos en Austria, Hungría, Rumania y Suiza, emplea TeamViewer para controlar el dispositivo, mientras que Marcher (ANDROIDOS_FOBUS) -una de las familias utilizadas en las campañas de Avalanche- creó una shell console para los atacantes.

Más esfuerzo para romper la muralla de Apple

En 2016, los ataques a dispositivos Apple se centraron en buscar maneras de restringir el estricto control de Apple sobre su ecosistema para distribuir malware. Explotar el certificado de empresa de Apple fue una técnica básica utilizada para introducir contenido malicioso en dispositivos iOS sin jailbreak. También se explotaron más vulnerabilidades -un reflejo de cómo los fallos de software en los productos de Apple se espera que se divulguen dada su expansión de cuota de mercado.

La mayoría de los PUA y malware vistos en 2016 por Trend Micro adaptó su comportamiento y rutinas en base a la ubicación del dispositivo. ZergHelper, por ejemplo, funcionaba como un mercado de terceros para aplicaciones piratas en China, pero funcionaba como una aplicación de aprendizaje en inglés en otro lugar. También cabe destacar otra tienda de app de terceros de China, Haima (y HiStore, con sede en Vietnam). Estos marketplaces distribuyeron aplicaciones reempaquetadas cargadas de adware, violaron varios procesos y funciones de iOS y aprovecharon las vulnerabilidades para evitar el mecanismo de protección de privacidad de iOS.

Los vectores de ataque para iOS también se diversificaron. Por ejemplo, varias apps maliciosas analizadas cambiaron el nombre de sus bibliotecas dinámicas (dylib) a postfix.PND para transmitirlo como un archivo benigno Portable Network Graphics (PNG). JsPatch, que permite a las aplicaciones cargar su código de forma dinámica después del lanzamiento, también fue explotado para evitar el proceso de investigación de Apple y permitir que el contenido malicioso pase clandestinamente a la aplicación a través de actualizaciones. AceDeceiver destacó por utilizar los fallos de diseño en el mecanismo de protección de DRM de Apple para seguir propagándose, incluso cuando la App Store ya lo había eliminado y bloqueado. La investigación de Trend Micro también descubrió archivos .MP4 creados que pueden hacer que el dispositivo no responda.

Los ataques a dispositivos Apple se centraron en buscar maneras de restringir el estricto control de Apple sobre su ecosistema para distribuir malware.

Igualmente, la compañía de seguridad reveló vulnerabilidades en los dispositivos de Apple. CVE-2016-1721 y CVE-2016-4653 fueron fallos de corrupción de memoria que pueden permitir a los atacantes ejecutar código arbitrario con privilegios de kernel, mientras que CVE-2016-4627 y CVE-2016-4628 son vulnerabilidades en IOAcceleratorFamily, un componente de los dispositivos de Apple. CVE-2016-4606 es un fallo de herencia de datos en la configuración de privacidad de iOS (vector de permisos), mientras que CVE-2016-4659 es un problema de principal de la app; ambos están relacionados con los Bundle IDs en las aplicaciones reempaquetadas. CVE-2016-7651 se refiere a la problemática de la configuración de autorización, que no se restablece después de desinstalar una app.

Otras vulnerabilidades destacadas incluyen CVE-2016-4654, que se puede utilizar para hacer jailbreak en dispositivos iOS, así como CVE-2016-4655, CVE-2016-4656, y CVE-2016-4657, que eran parte de la cadena de exploit Pegasus/Trident que puede rootear remotamente el dispositivo y permitir a los atacantes infectarlo con spyware.

Navegar en la plataforma móvil en 2017 y mucho más

El panorama de las amenazas móviles de 2016 estuvo marcado por el perjudicial impacto del malware móvil en las empresas, sus diversos vectores de ataque, así como la magnitud y el alcance de su distribución. Los importantes incidentes del año pasado también reflejaron cómo se explotaron más vulnerabilidades para secuestrar dispositivos y extorsionar a sus propietarios.

Las apps falsas se beneficiaron de la popularidad de sus homólogas legítimas -Pokèmon Go, Mario Super Run y QQ (una popular app de mensajería instantánea (IM) en China), por nombrar solo algunas- para ofrecer contenido malicioso. En el caso de QQ, la marca de orden de bytes (BOM, por sus siglas en inglés) UTF-8 se agrega en la etiqueta de la app para falsificar la app original. Los PUA como el adware ta

mbién se mantuvieron como amenazas constantes que exponían a los usuarios a malware para el robo de bancos e información.

En 2015, las vulnerabilidades reveladas estaban bastante relacionadas con las estructuras de Android, especialmente el proceso mediaserver. En 2016, sin embargo, el equipo de Trend Micro observó más descubrimientos sobre vulnerabilidades del kernel, la mayor parte de las cuales están en los controladores de kernel en Qualcomm, MediaTech y Nvidia-fabricantes de sistemas en un chip (SOCs) utilizados en dispositivos Android. También vio más virus en los kernels iniciales de Linux, ambos utilizados por Android y sistemas Linux tradicionales. Teniendo en cuenta cómo Android también utiliza controladores de kernel específicos y marcos de nivel superior, los componentes añadidos y su susceptibilidad a los virus pueden exponer a la plataforma a más riesgos de seguridad que los sistemas Linux tradicionales.

Con los Programas de Recompensa de Vulnerabilidades propios de Google y Qualcomm, esperamos que este año se descubran más vulnerabilidades, especialmente en los controladores de dispositivos. Con los fallos de seguridad del kernel como protagonistas en 2016, también podemos ver más vulnerabilidades multiplataforma (con kernel de Linux) reveladas, o incluso explotadas en su entorno.

Tanto las organizaciones como los usuarios finales individuales necesitan fortalecer su postura de seguridad para mitigar estas amenazas.

Para el ransomware móvil, su saturación en el panorama de amenazas podría causar que su crecimiento se estanque en 2017. Además, mientras Android OS evita que las apps de terceros tengan carta blanca sobre los datos del dispositivo, el despliegue de Android Nougat ha protegido algunas interfaces de programación de apps (API) a menudo explotadas por el ransomware móvil. Las contraseñas, por ejemplo, ahora solo se pueden cambiar si no hay ninguna contraseña definida; el OS también desaconsejaba la API onDisableRequested para hacerla inutilizable en caso de que un usuario cancele el privilegio de administrador de una app. El malware también se puede eliminar activando el root del dispositivo y Android Debug Bridge (ADB) o a través del arranque en modo seguro.

De hecho, las perspectivas del panorama móvil pueden ir en ambos sentidos. A medida que la plataforma desempeña un papel cada vez más importante en la vida cotidiana y en la productividad de los negocios, el malware y las vulnerabilidades también estarán en la mente de los malhechores, que buscan aprovechar un lucrativo grupo de víctimas. Sin embargo, al mismo tiempo, estos dan lugar a que cada vez más se observe y vigile la seguridad de los dispositivos móviles para evitar una infección de malware y el uso indebido de datos personales y corporativos, tal y como se hacen eco las continuas iniciativas de Trend Micro sobre la investigación de vulnerabilidades móviles, por ejemplo. Para cumplir con la normativa y los requisitos legales reglamentarios, Deutsche Bank AG recientemente anunció que veta el uso de apps de mensajería de texto y comunicación no aprobadas en los dispositivos móviles de empresa.

Los desarrolladores de apps, así como los proveedores de equipamiento original y diseño, están en una buena posición para destacar la privacidad y la seguridad en sus productos/apps.

Sus riesgos sirven como recordatorio para tener cuidado con marketplaces de apps sospechosos, mantener actualizado el sistema operativo del dispositivo y poner en práctica buenos hábitos de seguridad.

Las organizaciones que implementan políticas BYOD deben encontrar un equilibrio entre su necesidad de movilidad y productividad, y la importancia de la privacidad y la seguridad.