Una nueva amenaza informática parece haber surgido: la posibilidad de atacar sistemas informáticos críticos a partir de láseres que inciden sobre los LED de dispositivos electrónicos que se encuentran en las oficinas (móviles, impresoras, ordenadores).

A principios de diciembre de 2021, investigadores del Instituto de Tecnología de Karlsruhe (KIT), TU Braunschweig y TU Berlín presentaron el ataque LaserShark en la 37a Conferencia Anual de Aplicaciones de Seguridad Informática (ACSAC).

Este proyecto de investigación se centra en la comunicación oculta a través de canales ópticos. Los ordenadores o las redes de las infraestructuras críticas suelen estar físicamente aislados para evitar el acceso externo. Esto, denominado como «Air-gapping», significa que estos sistemas no tienen conexiones alámbricas o inalámbricas con el mundo exterior. Los intentos anteriores de eludir esta protección mediante canales electromagnéticos, acústicos u ópticos sólo funcionan a distancias cortas o a bajas velocidades de datos. Además, a menudo sólo permiten la exfiltración de datos, es decir, la recepción de datos.

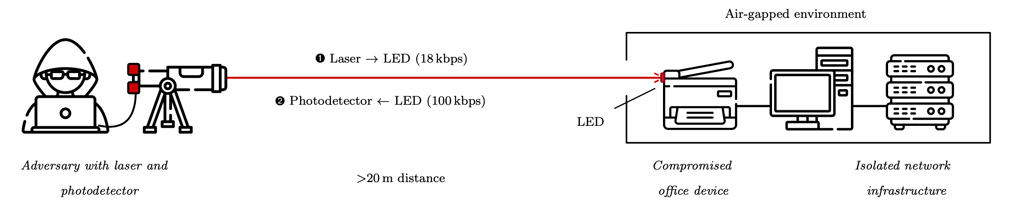

Los investigadores mostraron un nuevo tipo de ataque: con un rayo láser dirigido, un adversario puede introducir datos en sistemas protegidos aislados y recuperarlos sin necesidad de hardware adicional en el dispositivo atacado. El sistema aprovecha los LEDs integrados en los dispositivos de oficina para establecer una comunicación bidireccional, salvando fácilmente las distancias entre edificios.

“Esta comunicación óptica oculta utiliza los diodos emisores de luz ya incorporados a los dispositivos de oficina, por ejemplo, para mostrar mensajes de estado en impresoras o teléfonos”, explica el profesor Christian Wressnegger, director del Grupo de Seguridad de Sistemas Inteligentes de KASTEL (KIT).

Los datos se transmiten en ambas direcciones

Aunque los LED están diseñados para emitir luz y, por tanto, pueden codificar información de forma imperceptible a través de parpadeos de alta frecuencia, su capacidad para percibir la luz es muy desconocida en la comunidad de seguridad. Al dirigir la luz láser a los LED ya instalados y registrar su respuesta, los investigadores lograron establecer un canal de comunicación oculto a una distancia de hasta 25 m que puede utilizarse de forma bidireccional (en ambas direcciones).

A diferencia de la comunicación convencional por luz visible (VLC), establecer esta comunicación bidireccional es técnicamente más difícil: no se puede desplegar ningún equipo de recepción adicional en el dispositivo atacado y se tiene que manejar el canal completamente desde la distancia. Este canal bidireccional es aplicable a dispositivos en los que los LEDs existentes están conectados a una interfaz de E/S de propósito general (GPIO) y, por tanto, la información puede enviarse y recibirse a través del firmware del dispositivo.

Para demostrar la eficacia del ataque, los investigadores evaluaron sistemáticamente la capacidad de recepción de los LED y se caracterizaron los módulos láser necesarios en cuanto a potencia, longitud de onda y modulación. Descubrieron que, para la mayoría de los dispositivos, un láser de grabado azul/púrpura de sólo 150 euros es suficiente para llevar a cabo el ataque contra LEDs de distinto color.

En el experimento se alcanzaron velocidades de datos de 18,2 kilobits por segundo hacia el interior y 100 kilobits por segundo hacia el exterior. Este ataque óptico es posible en dispositivos de oficina disponibles en el mercado y utilizados en empresas, universidades y autoridades.

“El proyecto LaserShark demuestra lo importante que es proteger adicionalmente los sistemas informáticos críticos de forma óptica junto a las medidas de seguridad convencionales de las tecnologías de la información y la comunicación”, afirma Christian Wressnegger.

Para fomentar futuras investigaciones sobre los canales de comunicación encubiertos y la reducción de la brecha de aire, los investigadores publican el código del programa utilizado en sus experimentos, así como los datos brutos de sus mediciones, en el sitio web del proyecto LaserShark: https://intellisec.de/research/lasershark.

Créditos de imagen de portada: Andrea Fabry, KIT